Vídeos de formación filtrados y nueva evidencia revelan que Intellexa es mucho más que una simple empresa de vigilancia fraudulenta. La firma israelí se erige como un pilar de la infraestructura global de ciberguerra de Tel Aviv, infiltrándose en teléfonos de todo el mundo mediante métodos de "cero clics", infecciones basadas en publicidad y alianzas encubiertas con gobiernos autoritarios.

Kit Klarenberg, The Cradle

Una nueva investigación publicada por Amnistía Internacional expone las operaciones clave de Intellexa, un consorcio de software espía vinculado a Israel, responsable de vigilancia masiva y violaciones de derechos humanos en varios continentes. Esto incluye "Predator", una herramienta altamente invasiva que secuestra teléfonos inteligentes para extraer todo tipo de información, desde imágenes de cámaras hasta chats cifrados, ubicaciones GPS y correos electrónicos. Es solo el ejemplo más reciente de un especialista en software espía vinculado a Israel que actúa sin respeto a la ley. Sin embargo, el informe de Amnistía no se centró en esta dimensión y se limitó a los detalles técnicos, dejando en gran medida oculto el alcance total de la violación legal. Intellexa es uno de los proveedores de "software espía mercenario" más notorios del mundo. En 2023, la empresa fue multada por la Autoridad de Protección de Datos de Grecia por no cumplir con sus investigaciones.

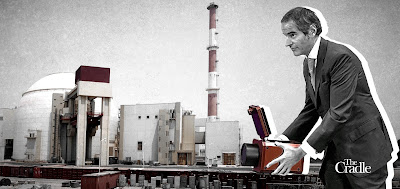

Un caso judicial en curso en Atenas implica a los apparatchiks de Intellexa y a los servicios de inteligencia locales en el hackeo de los teléfonos de ministros, altos mandos militares, jueces y periodistas. Si bien Amnistía Internacional expone las actividades de espionaje de Intellexa, no proporciona información sobre su fundador , Tal Dilian, un exagente de alto rango de la inteligencia militar israelí, y su equipo está compuesto por veteranos del espionaje israelí.

En marzo de 2024, tras años de revelaciones perjudiciales sobre las actividades delictivas de Intellexa, el Tesoro de Estados Unidos impuso amplias sanciones a Dilian, a sus socios empresariales más cercanos y a cinco entidades comerciales independientes asociadas con Intellexa.